Come ho scoperto un attacco omografico per sbaglio…

Per molti che non lo sanno, Privnote.com è un sito dove le persone possono condividere una nota personale attraverso un link web. Il link si autodistruggerà dopo che il destinatario designato lo legge. Questo sito è attivo da Luglio 2008 ed è stato usato fino ad ora da 1.9 milioni di utenti.

Che cosa ho trovato?

Poichè il sito non fa affidamento su un codice open-source non mi sono mai fidato molto (scusate…), ho deciso di costruirne uno e renderlo fruibile da tutti (è in corso d’opera per ora), tuttavia nel mentre, facendo alcune ricerche, ho cliccato sulla barra dell’URL del mio browser e ho scritto “privnote” invece di digitare l’indirizzo per intero, e la magia è successa!

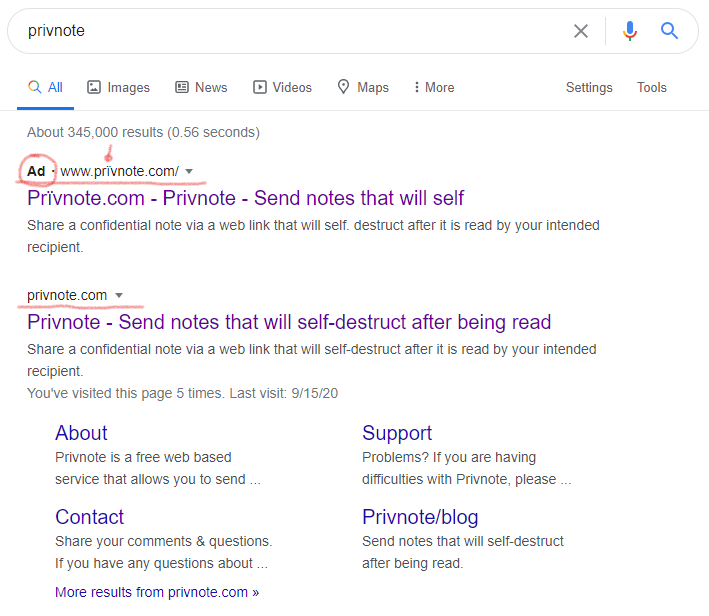

E’ partita una ricerca di Google e, come potete vedere, il risultato:

Ad un primo sguardo tutto sembrava a posto, ma se controllate meglio noterete che Privnote è scritto erroneamente come Priivnote e ho pensato fosse molto strano che usassero la dieresi su un link sponsorizzato. Era troppo sospetto per me per non dargli uno sguardo e indagare più a fondo…Ho fatto per prima cosa alcune analisi di base, recuperando le informazioni di WHOIS di entrambi i siti.

Qui sotto il risultato di Privnote.com registrato su Godaddy:

Domain Name: PRIVNOTE.COM Registry Domain ID: 1256221974_DOMAIN_COM-VRSN Registrar WHOIS Server: whois.godaddy.com Registrar URL: http://www.godaddy.com Updated Date: 2019-10-06T15:59:24Z Creation Date: 2007-10-05T05:26:10Z Registrar Registration Expiration Date: 2020-10-05T05:26:10Z Registrar: GoDaddy.com, LLC Registrar IANA ID: 146 Registrar Abuse Contact Email: abuse@godaddy.com Registrar Abuse Contact Phone: +1.4806242505 Domain Status: clientTransferProhibited http://www.icann.org/epp#clientTransferProhibited Domain Status: clientUpdateProhibited http://www.icann.org/epp#clientUpdateProhibited Domain Status: clientRenewProhibited http://www.icann.org/epp#clientRenewProhibited Domain Status: clientDeleteProhibited http://www.icann.org/epp#clientDeleteProhibited Registrant Organization: Ikatu Registrant State/Province: Registrant Country: UY

Qui invece il risultato del secondo Priivnote.com registrato su 101domain:

Domain Name: XN--PRVNOTE-PZA.COM Registrar WHOIS Server: whois.101domain.com Registrar URL: https://www.101domain.com/ Updated Date: 2020-09-26T01:04:30Z Creation Date: 2020-09-18T09:48:31Z Registrar Registration Expiration Date: 2021-09-18T09:48:31Z Registrar: https://www.101domain.com/ Registrar IANA ID: 1011 Registrar Abuse Contact Email: abuse@101domain.com Registrar Abuse Contact Phone: +1.7604448674 Domain Status: clientTransferProhibited http://www.icann.org/epp#clientTransferProhibited Registrant State/Province: Registrant Country: RU TO CONTACT REGISTRANT, COMPLETE THIS FORM: https://my.101domain.com/contact-registrant/XN--PRVNOTE-PZA.COM.html Name Server: NS1.101DOMAIN.COM Name Server: NS2.101DOMAIN.COM

Aspetta…Cosa!?!?!

Ok, ora le cose si fanno sempre più interessanti!

Il secondo sito web è in realtà un reindirizzamento di un altro dominio XN — PRVNOTE-PZA.COM e differentemente dal sito originale questo dominio è stato comprato soli pochi giorni fa (Data di creazione: 2020–09–18T09:48:31Z), così un’altra domanda è comparsa nella mia testa riguardo i certificati SSL di questi siti, e come pensavo di avere qualche conferma poichè il sito originale mi dava questo risultato SSL:

Common name: privnote.com

SANs: privnote.com, www.privnote.com

Organization: Gletin S.A.

Location: Montevideo, UY

Valid from March 12, 2020 to March 18, 2022

Serial Number: 0672f0f3d240126383a705724487f6df

Signature Algorithm: sha256WithRSAEncryption

Issuer: DigiCert SHA2 Extended Validation Server CA

Nel mentre quello che chiameremo il Privnote malvagio mi dava questo risultato SSL:

Common name: xn — prvnote-pza.com

SANs: www.xn--prvnote-pza.com, xn — prvnote-pza.com

Valid from September 19, 2020 to December 18, 2020

Serial Number: 04b5a88a90d4431bbf4c01865f4ddf4f1514

Signature Algorithm: sha256WithRSAEncryption

Issuer: Let’s Encrypt Authority X3

Come probabilmente noterai, non c’è nessuna Organization specifica, neanche ka Location, che non ha alcun senso per una compagnia onesta. Infatti, se guardi online, possiamo facilmente scoprire che Gletin S.A., la compagnia che possiede Privnote, ha anche registrato il trademark di Privnote, quindi perchè una compagnia dovrebbe aprire un sito gemello dopo anni e non registralo sotto il suo nome?

Salvo che, ovviamente, il secondo sito non sia un sito pericoloso creato da qualcun altro. L’ultima domanda ora è, come possiamo esserne sicuri?

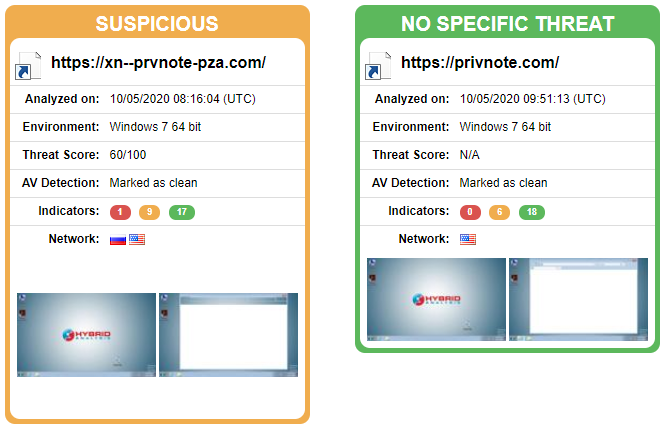

Ho usato uno strumento online gratuito di sandbox per analizzare entrambi i link; potete vedere i risultati pubblicati qui:

Il sito originale è sicuro come mi aspettavo, ma il secondo, sfortunatamente no:

Se poi controlliamo nel dettaglio perchè un indicatore sta segnalando il sito come pericoloso troviamo questo:

Detected Suricata Alert

Detected alert “ET PHISHING Lets Encrypt Free SSL Cert Observed with IDN/Punycode Domain — Possible Phishing” (SID: 2024227, Rev: 3, Severity: 1) categorized as “Potential Corporate Privacy Violation”

source Suricata Alerts

relevance10/10

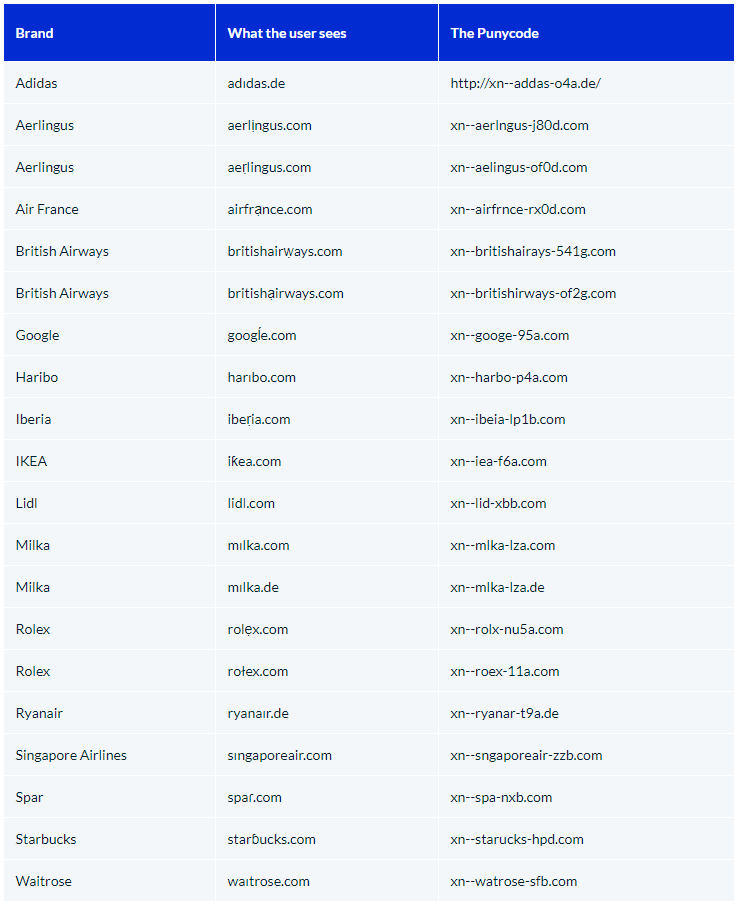

Sembra che abbia scoperto un vero e proprio esempio di attacco omografico, che è ben spiegato qui in questo articolo di Wandera.com, dove:

l’URL sembrerà legittimo e il contenuto della pagina apparirà la stessa ma è in realtà un sito diverso che ruba dati sensibili alle vittime o infetta il dispositivo dell’utente. Questi attacchi usano tecniche comuni come phishing, downloads forzati e scams.

sullo stesso sito possiamo vedere una lista degli altri domini trovati nel passato che stavano usando questo tipo di attacco, che sono veramente molto simili a quello che ho scoperto:

Conclusioni

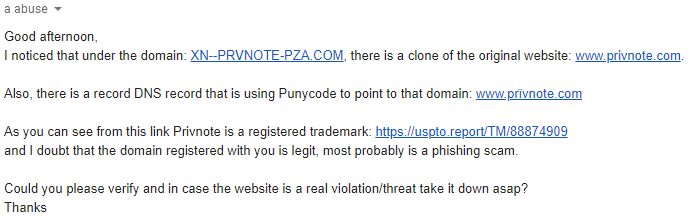

Ho già mandato un’email a 101domain chiedendogli di controllare e possibilmente mettere offline il sito il prima possibile. Ho anche informato Gletin S.A. che qualcuno ha clonato il loro sito e usato il loro marchio registrato per un tentativo di phishing.

Questa situazione pone alcuni dubbi, in primis, come è mai possibile che Google sta permettendo a un sito phishing di essere pubblicizzato sulla loro pagina considerando che l’originale ha un marchio registrato? Come può una compagnia proteggere i propri siti web? E in secondo, se questa è la situazione che cosa può fare un utente per prevenirla?

Sebbene mi piacerebbe rispondere ad ogni domanda non ho una risposta per la prima, mentre per la seconda, ci sono alcuni servizi online che le compagnie possono usare per esseri sicuri che i loro domini rimangano riservati e che le dieresi non vengano usate, o servizi per controllare i plagi online e per evitare che le altre persone ricreino un sito simile.

Per gli utenti non c’è una scorciatoia; sfortunatamente l’unico modo è essere prudenti, leggere articoli come questo e stare sempre informati e aggiornati sulla sicurezza dell’utente finale. Potrei dare una lunga lista di precauzioni che dovrebbero essere prese ma finirai per seguirle senza capirne il perche e il rischio è che resterai ancora esposto.

Resta informato ma soprattutto allerta!!